Fałszywy „Facebook”: jak klientka straciła dostęp po kliknięciu w „odwołanie”

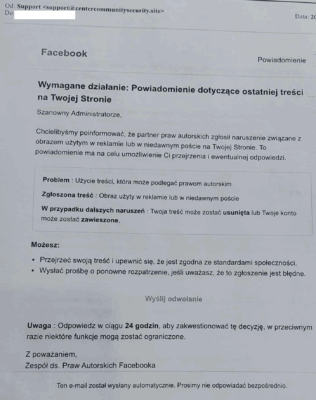

Coraz częściej widzę maile o „naruszeniu praw autorskich” wysyłane rzekomo przez Facebooka. Wyglądają wiarygodnie, działają na emocjach („odpowiedz w 24h”) i prowadzą do perfekcyjnie podrobionej strony logowania. Poniżej masz prawdziwy scenariusz z wczoraj – i dokładny plan działania, żebyś nie stracił(a) kont i pieniędzy.

Co się wydarzyło – 7 kroków oszustwa

- Klientka dostała maila podszywającego się pod Facebooka (temat: naruszenie praw autorskich / konieczne odwołanie).

- Kliknęła w przycisk „Wyślij odwołanie”.

- Przeniosło ją na stronę łudząco podobną do facebook.com.

- Wpisała login i hasło – dane poleciały do oszusta.

- W kilka minut straciła dostęp do Facebooka i Instagrama (zmiana hasła, blokada konta, wylogowanie wszystkich urządzeń).

- Oszust dodał się do zasobów w Business Managerze i uruchomił kampanię SCAM na jej koncie reklamowym.

- Klientka nie mogła usunąć oszusta, bo jej własne konto było zawieszone.

Happy end? Tak – ale liczy się czas

Klientka zadzwoniła do mnie od razu. Udało się odzyskać dostęp do konta reklamowego i usunąć oszusta bez strat materialnych. Kluczowe było szybkie odzyskanie i odblokowanie konta na businessmanagerze i usunięcie usunięcie kampanii zanim polecą wydatki i odebranie dostępu oszustom. Im szybciej reagujesz, tym większa szansa na pełne odzyskanie kontroli.

Jak rozpoznać taki phishing w 10 sekund

- Domena nadawcy inna niż facebookmail.com / meta.com w tym przypadku: support@centercommunitysecurity.site

- Presja czasu: „odpowiedz w 24h, inaczej konto będzie zawieszone”.

- Brak konkretów: nie ma linku do posta, numeru sprawy, danych zgłaszającego.

- Link maskowany: po najechaniu kursorem widać adres inny niż facebook.com.

Twoja procedura „SOS 60 minut” – gdy kliknęłaś/kliknąłeś

- Natychmiast: zmień hasło do Facebooka/Instagrama oraz do maila powiązanego z kontem jeśli jeszcze nie został zmieniony.

- Włącz/egzekwuj 2FA (aplikacja lub klucz bezpieczeństwa). Wygeneruj kody zapasowe.

- Wyloguj wszystkie sesje: Ustawienia → Zabezpieczenia i logowanie → „Gdzie jesteś zalogowany(a)?” → Wyloguj wszystko.

- Business Manager: Usuń nieznane osoby z ról (Ludzie i zasoby), odbierz uprawnienia do konta reklamowego, stron, pikseli, katalogów.

- Reklamy: Zatrzymaj kampanie, ustaw tymczasowy limit wydatków na koncie reklamowym, sprawdź ostatnie zmiany.

- Płatności: Sprawdź metody, usuń podejrzane, rozważ blokadę karty / chargeback jeśli były obciążenia.

Profilaktyka na przyszłość (ustaw to dziś, nie jutro)

- 2FA dla wszystkich adminów w Business Managerze + wymuszenie 2FA.

- Minimum uprawnień: nie dawaj Admina jeśli nie trzeba; używaj ról „Reklamodawca”, „Analityk”.

- Drugi administrator (zaufana osoba) – żeby mieć „klucz zapasowy”, gdy główne konto jest zawieszone.

- Spending limit na koncie reklamowym i alerty billingowe.

- Higiena dostępu: regularny przegląd ról, usuwanie nieużywanych osób/aplikacji, audyt uprawnień do pikseli i katalogów.

- Szkolenie zespołu: jak rozpoznawać phishing, jak sprawdzać nadawcę i linki, gdzie jest „Skrzynka Pomocy”.

Case study: co konkretnie zrobiliśmy u klientki

- Odbiliśmy dostęp: zmiana hasła, wylogowanie sesji, 2FA

- Usunęliśmy kampanię zanim zdążyła wystartować

- Odblokowaliśmy dostęp na koncie reklamowym

- Usunęliśmy oszusta z ról w Business Managerze i z zasobów (konto reklamowe, strona, piksel, katalog).

- Sprawdziliśmy metody płatności i historię obciążeń – na szczęście bez strat finansowych.

- Przegląd aplikacji i integracji, wywalenie nieznanych.

- Przegląd logów zmian i ustawień bezpieczeństwa

Podsumowanie – najważniejsze punkty

- Nie klikaj „odwołania” z e-maila. Wchodź ręcznie do konta i sprawdzaj w oficjalnej skrzynce pomocy.

- 2FA + kody zapasowe + drugi admin = święta trójca bezpieczeństwa.

- Reaguj szybko: zatrzymaj reklamy, odbierz uprawnienia, wyloguj sesje.